近期,技术安全领域传来警示,微软方面公开提醒用户注意,在使用Kubernetes进行应用部署时,可能会因默认配置不当而埋下安全隐患。这一风险尤其在使用Helm charts进行快速部署时显著,可能导致敏感数据暴露于公网,引发严重的安全威胁。

Kubernetes,这一容器编排领域的明星开源平台,凭借其自动化部署、扩展及管理容器化应用的能力,赢得了广泛认可。而Helm,作为Kubernetes的包管理工具,通过预定义的charts简化了复杂应用的部署流程。然而,安全研究人员指出,众多Helm charts的默认配置中,安全防护措施缺失严重。

据微软Defender for Cloud Research团队的两名专家透露,对于缺乏云安全经验的用户而言,直接使用这些未经调整的默认配置,可能会无意中将服务暴露于互联网,成为攻击者的潜在猎物。这些服务一旦被攻击者扫描发现,就可能被恶意利用。

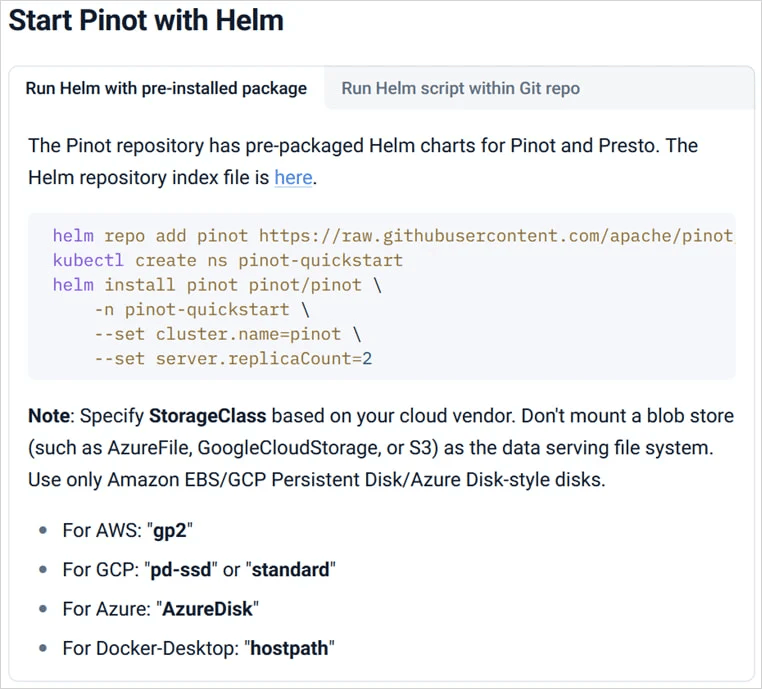

报告详细列举了三大典型案例,以警示用户。首先,Apache Pinot的Helm chart默认通过Kubernetes的LoadBalancer服务暴露了其核心组件,如pinot-controller和pinot-broker,且未启用身份验证机制。其次,Meshery允许通过公开IP地址进行注册,这意味着攻击者可轻易获取集群操作权限。最后,Selenium Grid默认通过NodePort暴露服务,尽管官方提供的Helm chart已修复此问题,但部分社区项目仍存在类似风险。

网络安全领域的最新研究显示,已有攻击者利用这类配置错误,在受影响的系统上部署了恶意软件,如用于挖掘加密货币的XMRig矿工。这些攻击不仅威胁到数据的安全性,还可能对系统的稳定运行造成严重影响。

鉴于此,微软强烈建议用户在使用Helm charts部署应用前,务必对默认配置进行细致审查,确保启用了身份验证机制和网络隔离策略。用户还应定期对暴露的接口进行安全扫描,并加强对容器运行过程中的异常行为监控,以防范潜在的安全风险。

研究人员还着重指出,忽视对YAML文件和Helm charts的审查,可能导致企业在毫不知情的情况下部署了完全暴露的服务,从而成为攻击者的攻击目标。因此,加强安全审查和配置管理,已成为企业在使用Kubernetes和Helm时不可或缺的安全防线。